Vuls V0.15.10 正式版系统漏洞扫描软件

Vuls V0.15.10

宝哥软件园为您提供Vuls,系统漏洞扫描软件免费下载,Vuls是一款非常好用的系统漏洞扫描软件。

软件大小:1MB

软件类型:国产软件

软件语言:简体中文

软件授权:自由软件

最后更新:2021-09-02 13:02:12

推荐指数:

运行环境:Win7/Win8/Win10/WinALL

查看次数:

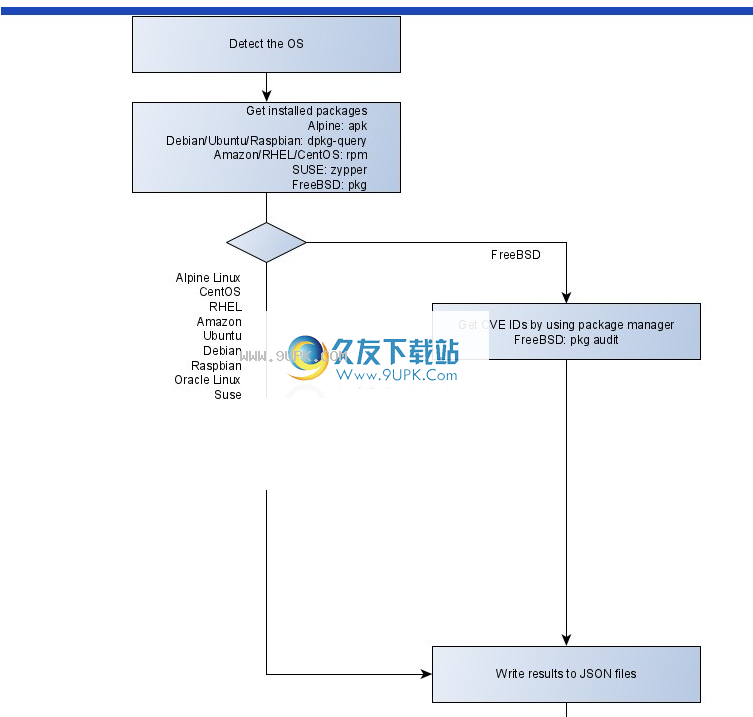

Vuls是一款非常有用的系统漏洞扫描软件。想知道电脑系统的漏洞吗?试试Vuls。通过这个软件,可以分析系统漏洞,找到一个影响服务器正常运行的漏洞,并进行维护,对于需要维护系统和服务器的朋友非常有帮助。软件可以进行快速扫描,配置快速扫描,配置系统运行扫描仪,支持常见系统漏洞,结合最新漏洞数据库检测公司是否存在漏洞,或者选择深度扫描全面检查系统安全问题。查找主机操作系统(CentOS)的漏洞,查找依赖于应用漏洞的库,查找网络设备操作系统的漏洞,并根据扫描结果生成报告,用户可以根据报告内容查找系统漏洞。如果你需要这个软件,就下载吧!

软件功能;

Vuls是基于NVD、oval等开源的。没有代理漏洞扫描程序运行任何软件

云、本地、坞站和支持主要版本。

高质量扫描

Vuls使用多个漏洞数据库NVD、JVN、OVAL、RHSA/ALAS/ELSA/FreeBSD-SA和ChangeLog。Vuls v0.5.0现在可以检测尚未从发行商发布的漏洞。

远程和本地扫描

只有当计算机通过SSH连接到其他扫描目标服务器时,才需要远程扫描模式。如果不希望中央VUSS服务器通过SSH连接到每台服务器,可以在本地扫描模式下使用VUSS。

快速深度扫描

快速扫描模式下的扫描不需要根权限,不需要互联网访问,目标服务器上几乎没有负载。深度扫描模式将更详细地扫描。

动态分析

您可以获得服务器执行某些命令的状态。Vuls v0.5.0警告尚未重启的进程,该进程之前已更新,但尚未重启。并指定影响软件更新的流程。

扫描NONS操作系统包漏洞

您可以检测非操作系统包中的漏洞,例如您编译的内容、语言库和框架,并且这些漏洞已经在CPE中注册。

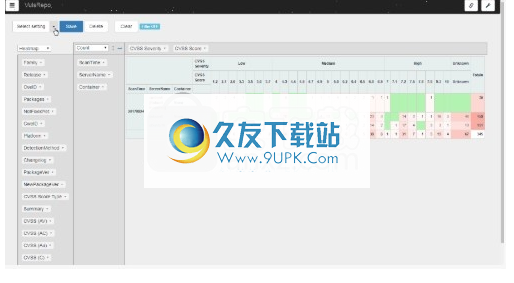

vulsrepo。

Vulsrepo是Vuls优秀的OSS在线UI。使用VulsRepo,您可以分析扫描结果,例如Excel的数据透视表。

基于终端的受众

Vuls拥有终端用户。您可以使用类似Vim的密钥绑定来查看扫描结果。

注意

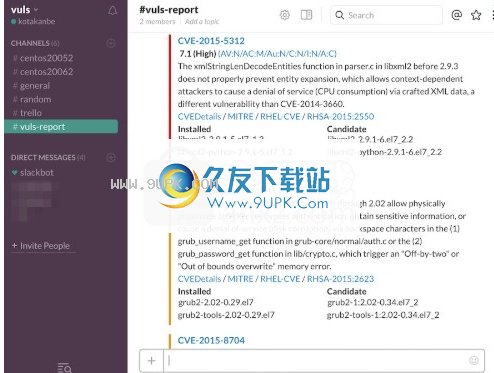

可以发邮件通知,放松心情(支持日语)

官方教程

扫描非操作系统包的漏洞选择权

要扫描非操作系统包中的漏洞,有一些选项。

指定锁定文件(库)

Github集成库)

在配置中定义CPE列表。Toml(NW设备,库)。

依靠ovasp检查(库)

图书馆创伤扫描

V0.8.0 VUS可以使用KNQYF263/TRIVY扫描库。Trivy检测到下面列出的锁定文件。

gemfile.lock.lock。

pipfile.lock.lock.Lock .

诗歌锁

作曲家锁

package-lock.json。

纱线锁

货运锁

config.toml的一个例子就是一个打击。

通过指定锁定文件的路径,Vuls可以检测Lib的vUlns,而无需定义CPE。

用法:与GitHub安全警报集成

GitHub跟踪某些依赖关系中报告的漏洞,并为受影响的存储库提供安全警报。GitHub安全警报。GitHub检测到的漏洞可以通过GitHub API导入。

首先,在仓库上启用GitHub安全警报。

第二,发行代币。3、config.toml。

要忽略GitHub上消除的漏洞,可以使用report-ignore-GitHub-disarmed选项。

CPE扫描

你们

非操作系统包中的漏洞,如内容、语言库和框架,这些漏洞在CE中注册。

CPE扫描使用NVD信息搜索指定的CPE。您必须提前设置字典,并获取NVD数据源。想

如何通过软件名称搜索CPE名称

NVD:搜索通用平台枚举(CPE)您需要检查CPE命名格式:2.2

Go-cpe词典是阿联酋人的好选择。

你可以一步一步,一步一步,一步一步。

部署

主机操作系统

要在Rails v4.2.1和postgresql9.6.2中检测Ruby的漏洞,需要在服务器部分设置CPenames。

容器

要在Rails V4.2.1中检测Ruby的漏洞,需要在服务器容器部分设置CPenames。以下是在DocKera上运行Ruby v4.2.1和Postgresql9.6.2的示例。

Type="false "

当您想要指定CPENAME不使用SSH连接时,请指定此选项。伪类型在扫描期间不做任何事情。在报告期间,搜索NVD并检测指定为CPENAMAE的软件的漏洞。

用法:与OWASP依赖项的集成在库更新时自动更新(实验)

Owasp依赖项检查是一个实用工具,用于识别项目依赖项并检查是否有任何已知的泄漏。

全面的VUSP和OWASP依赖检查的优势如下。

当库更新时,VUSP配置会自动更新。

发邮件或使用VUSS报告。

日本的报告

Owasp依赖检查英语。

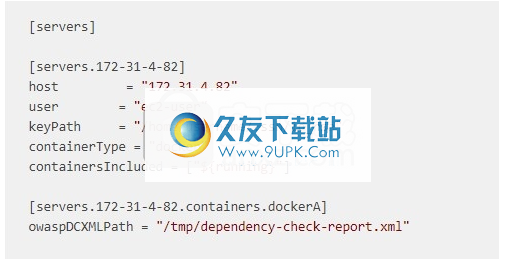

如何形成VUSS和OWASP的依赖关系

执行OWASP依赖项检查/format=XML选项。

用config.toml定义依赖关系检查的XML文件路径

以下是如何为特定容器的OWASP DC指定XML的示例。

快速扫描

快速扫描模式在没有root权限的情况下进行扫描,没有依赖性,并且在扫描目标服务器上几乎没有负载。

带-离线选项

使用-offline选项进行扫描,扫描过程中无法访问互联网。

FreeBSD不支持离线扫描模式。

软件特色:

摘要对于系统管理员来说,安全漏洞必须每天实施,软件更新可能是一个负担。为了避免生产环境停机,系统管理员通常选择“自动更新选项”,该选项不使用其包管理器,而是手动执行更新。这导致了以下问题。

系统管理员需要持续监控NVD(国家漏洞数据库)或类似数据库中的新漏洞。

如果服务器上有大型安装包,系统管理员可能无法监控所有软件。

执行分析以确定哪些服务器受到新漏洞的影响是非常昂贵的。在分析过程中,可以忽略两台服务器。

Vuls是为解决上述问题而创建的工具。具有以下特点:

1.通知用户与系统相关的漏洞。

2.通知用户受影响的服务器。

3.漏洞检测是自动化的,以防止任何疏忽。

4.使用Cron或其他方法来管理定期生成报告的漏洞。